Passkeys sind eine Möglichkeit mit der Sie sich gegenüber einer Gegenstelle – üblicherweise ein Dienstanbieter – als sie selbst ausweisen können, zum Beispiel beim Login. Der wesentliche Vorteil gegenüber Passwörtern ist, dass Passkeys Phishing-Resistent angelegt sind. Das einfache „Abfischen“ von Passkeys und die Verwendung durch einen Unberechtigten soll also per Design nicht möglich sein.

Passkeys wird von der FIDO (Fast IDentity Online) Alliance spezifiziert und vorangetrieben. Die Alliance ist ein Zusammenschluss namhafter Unternehmen, wie Microsoft, Google, Amazon, Intel, Apple uvm. mit dem Ziel der Abhängigkeit von Passwörtern zu verringern. (Quelle: Website der FIDO Alliance)

Funktionsweise von FIDO Passkeys

Die Kernidee von Passkeys ist eine asymmetrische Verschlüsselung. Anstatt eines Passworts wird einmalig ein Schlüsselpaar aus einem privaten und einem öffentlichen Schlüssel erzeugt. Der öffentliche Schlüssel wird beim Onlinedienst hinterlegt und dem Nutzeraccount fest zugeordnet.

Der private Schlüssel wird vom Nutzer persönlich sicher verwahrt. Dies erfolgt im Regelfall auf den trusted plattform modules der Hardware (Smartphone, PC, …). Zusätzlich wird der Zugriff auf die Schlüssel zwangsweise gesichert, beispielsweise über eine PIN oder ein biometrisches Merkmal (Fingerabdruck, Iris-Merkmale, Gesicht, …).

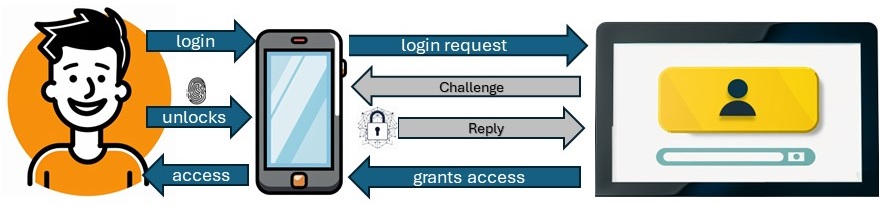

Der Login bei einem Onlinedienst erfolgt, indem beim Loginversuch eine Herausforderung (Challenge) vom Onlinedienst an den Nutzer gesendet wird. Dieser beantwortet die Nachricht entsprechend der lokal beim Nutzer hinterlegten Daten und signiert die Antwort mit seinem privaten Schlüssel. Der Onlinedienst prüft die Signatur Nachricht mit dem öffentlichen Schlüssel des Nutzers. Ist alles erfolgreich verlaufen, kann der Dienst sicher sein, dass der Besitzer des privaten Schlüssels sich versucht einzuloggen und gibt den Zugriff frei. Ein Abfischen der Zugangsdaten über gefälschte Anmeldeseiten bringt einem Angreifer keine brauchbaren Daten. Ein Angreifer muss somit erheblich mehr Aufwand treiben, um unberechtigt im Namen des Nutzers Zugriff auf einen Onlinedienst zu bekommen. Dazu muss jedoch sichergestellt sein: sein:

- dass die privaten Schlüssel nicht bekannt werden.

- dass die (biometrischen) Daten zum Entsperren der Schlüssel bleiben im Besitz des Nutzers.

Hintergrund

Gemäß dem White Paper, abrufbar auf der FIDO Alliance Website handelt es sich bei Passkeys um eine Erweiterung der WebAuth-Spezifikation. Der Begriff „Passkeys“ ist damit eher Marketingname als eigenständiges Konzept. Im Kern handelt es sich um ein asymmetrisches kryptografisches Verfahren, welche auf Signaturen setzt.

Bei Passkeys soll konkret das Smartphone des Nutzers als mobiler Authentikator funktionieren (das gibt WebAuth bereits durchaus her – sofern der Nutzer sich über sein Smartphone am Onlinedienst einloggen möchte). Ein entsprechender Erweiterungsvorschlag sieht die Nutzung von Bluetooth vor, um die Nähe des Smartphones zum gerade genutzten Client für den Login zu bestätigen. Zum Anderen soll die Synchronisation der privaten Schlüssel über mehrere Geräte ermöglicht werden. Dies erfordert entsprechend gesicherte Kommunikation und Speicherung der Schlüsseldatenbank. Dieser Teil ist gem. der FIDO-Alliance jedoch eher ein Implementierungsproblem, als eines der Passkeys-Spezifikation.

Passkeys vs. Passwort

Beim Login per Passwort übergibt der Nutzer dem Dienst ein gemeinsames Geheimnis, der Dienst prüft es gegen seine gespeicherten Informationen und bei Übereinstimmung wird der Zugang gewährt. Der Onlinedienst hat keinerlei Anhaltspunkt, ob der Nutzer auch tatsächlich der Gleiche ist, mit dem das Passwort vereinbart wurde. Wird der Nutzer durch Täuschung dazu gebracht sein Passwort Angreifern zu verraten, ist die Sicherheit dahin. Bei Passkeys kann sich der Dienst einiger Maßen sicher sein, dass der Nutzer über den korrekten privaten Schlüssel und die Mittel (PIN, Biometrik) verfügt, die Schlüssel zum Signieren einzusetzen.

Im Vergleich zum einfachen Passwort ergibt sich hier ein klarer Sicherheitsgewinn im Bezug auf Phishingatacken. Die Schlüssel selbst werden beim Anmeldevorgang nicht zwischen Nutzer und Onlinedienst übertragen, was den Ansatzpunkt von Phishing schon einmal ausschließt. Man benötigt physisch Zugriff auf die Schlüssel und das Passwort oder – noch besser – ein biometrisches Merkmal, um sie auch zum Signieren/Login einsetzen zu können.

Und die Post-Quanten-Sicherheit?

Hier besteht kein Unterschied zu Passworten. Mit entsprechenden Algorithmen und Schlüssellängen (von denen der Nutzer bei Passkeys nichts mitbekommt) sind Passkeys dennoch etwas besser aufgestellt. Passwörter sind zudem häufig einfacher erratbar, durch Wörterbuchangriffe beispielsweise.

Fazit

Passkeys sind etwas umständlicher als einfache Passworte und zwei-Faktor-Authentifizierung. Sie vereinen aber mehrere verschiedene Authentifikationsmechanismen miteinander. Sie verhindern per Design die Mehrfachverwendung von Zugangsdaten und können ebenso per Design eine Mehrfaktorauthentifizierung erzwingen. Die Synchronisation der Schlüsselbibliotheken ist ein (optionales!) Zugeständnis an die Nutzerfreundlichkeit, die jeder selbst abwägen muss. Hier bedarf es dem Vertrauen der Synchronisationsdienste.

Passkeys sind sicherer gegenüber Phishing als Passwörter. Ein Angreifer muss erheblich mehr kriminelle Energie aufwenden. Um sich über die Passkeys eines Nutzers widerrechtlich Zugang zu Onlinediensten zu verschaffen muss ein Angreifer die privaten Schlüssel in Besitz zu nehmen und sie entsperren können. Das Zuordnen von Nutzer und den jeweiligen Diensten dürfte dabei das kleinste Problem für den Angreifer sein.

Quellen

- www.fidoalliance.org

- www.passkeys.dev

- Webauth Spezifikation